<span style=”font-size: medium;”><strong>Alle Links zu New York Times Artikel Vor 2013 anfällig für XSS-Angriffe</strong>

</span>

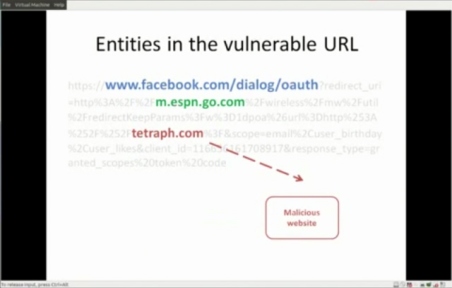

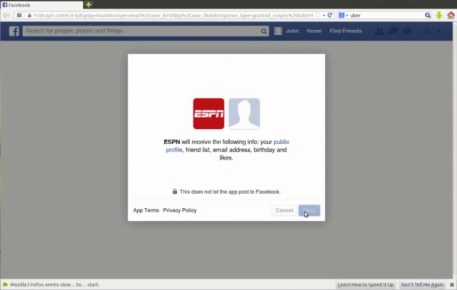

URLs, um Artikel in der New York Times (NYT) vor 2013 veröffentlicht wurden gefunden anfällig für einen XSS (Cross-Site Scripting) Angriff der Lage ist, Code im Kontext des Web-Browsers ausgeführt werden zu können.

<span style=”font-size: medium;”><a href=”https://computertechhut.files.wordpress.com/2015/05/thedhruvsoni_1372883880_65.jpg”><img class=”alignnone wp-image-154″ src=”https://computertechhut.files.wordpress.com/2015/05/thedhruvsoni_1372883880_65.jpg?w=300″ alt=”thedhruvsoni_1372883880_65″ width=”601″ height=”451″ /></a>

</span>

<span style=”font-size: medium;”>

Basierend auf nytimes die Gestaltung, fast alle URLs vor 2013 sind betroffen (Alle Seiten von Artikeln). In der Tat, alle Artikel Seiten, die Schaltfläche “Drucken”, “Jede Seite” Taste enthalten, werden “Seite *” Taste “NEXT PAGE” -Taste beeinflusst.</span>

Nytimes geändert diesen Mechanismus seit 2013. Es decodiert die URLs, seine Server gesendet. Dadurch ist der Mechanismus nun viel sicherer.

Jedoch werden alle URLs vor 2013 immer noch mit dem alten Mechanismus. Das bedeutet fast allen Artikelseiten vor 2013 sind immer noch anfällig für XSS-Angriffe. Ich denke, der Grund, nytimes keine URLs filtern, bevor die Kosten. Es kostet zu viel (Geld und Humankapital), um in der Datenbank nach Artikel gepostet, bevor ändern.

Die Sicherheitslücke wurde von einem Mathematik Doktorand <a href=”http://tetraph.com/wangjing”>Wang Jing</a> von der Schule für Physikalische und Mathematische Wissenschaften (SPMS), Nanyang Technological University, Singapur.

POC und Blog Erklärung von Wang gegeben,

<a href=”https://www.youtube.com/watch?v=RekCK5tjXWQ”>https://www.youtube.com/watch?v=RekCK5tjXWQ</a>

<a href=”http://tetraph.com/security/xss-vulnerability/new-york-times-nytimes-com-page-design-xss-vulnerability-almost-all-article-pages-are-affected/”>http://tetraph.com/security/xss-vulnerability/new-york-times-nytimes-com-page-design-xss-vulnerability-almost-all-article-pages-are-affected/</a>

Unterdessen sagte Wang: “Die New York Times hat einen neuen Mechanismus jetzt angenommen. Dies ist eine bessere Schutzmechanismus.”

<strong>Auch wenn die Artikel sind alt, sind die Seiten noch relevant</strong>

Ein Angriff auf neueren Artikel würde auf jeden Fall haben erhebliche Auswirkungen gehabt, aber Artikeln von 2012 oder sogar noch älter sind alles andere als überholt. Es wäre immer noch im Rahmen eines Angriffs von Bedeutung sein.

Cyberkriminelle können verschiedene Möglichkeiten, um den Link, um potenzielle Opfer zu senden und aufzuzeichnen hohen Erfolgsraten, alle mit mehr gezielte Angriffe zu entwickeln.

<strong>Was ist XSS?</strong>

Cross-Site Scripting (XSS) ist eine Art von Computer-Sicherheitslücke in der Regel in Web-Anwendungen gefunden. XSS ermöglicht es Angreifern, clientseitige Skript in Webseiten, die von anderen Benutzern eingesehen zu injizieren. Eine Cross-Site-Scripting-Schwachstelle kann von Angreifern wie der Same Origin Policy verwendet werden, um Zugangskontrollen zu umgehen. Cross-Site Scripting auf Webseiten durchgeführt entfielen rund 84% aller Sicherheitslücken von Symantec ab 2007 dokumentiert (Wikipedia)

<div><strong><span style=”font-size: medium;”>Referenzen:<a href=”http://securitynewswire.com/securitynews2012/article.php?title=XSS_Risk_Found_in_Links_to_New_York_Times_Articles_Prior_to_2013″ target=”_blank”>

</a></span></strong><span style=”font-size: medium;”><a href=”http://securitynewswire.com/securitynews2012/article.php?title=XSS_Risk_Found_in_Links_to_New_York_Times_Articles_Prior_to_2013″ target=”_blank”>http://securitynewswire.com/</a></span><span style=”font-size: medium;”><a href=”http://securitynewswire.com/securitynews2012/article.php?title=XSS_Risk_Found_in_Links_to_New_York_Times_Articles_Prior_to_2013″ target=”_blank”>securitynews2012/article.php?title=XSS_Risk_Found_in_Links_to_New_York_Times_Articles_Prior_to_2013</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://www.veooz.com/news/FHb0__Q.html” target=”_blank”>http://www.veooz.com/news/<wbr />FHb0__Q.html</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://www.tomsguide.com/us/xss-flaw-ny-times,news-19784.html” target=”_blank”>http://www.tomsguide.com/us/<wbr />xss-flaw-ny-times,news-19784.<wbr />html</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://www.hotforsecurity.com/blog/cross-site-scripting-xss-vulnerability-in-new-york-times-articles-before-2013-10555.html” target=”_blank”>http://www.hotforsecurity.com/<wbr />blog/cross-site-scripting-xss-<wbr />vulnerability-in-new-york-<wbr />times-articles-before-2013-<wbr />10555.html</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://news.softpedia.com/news/XSS-Risk-Found-In-Links-to-New-York-Times-Articles-Prior-to-2013-462334.shtml” target=”_blank”>http://news.softpedia.com/<wbr />news/XSS-Risk-Found-In-Links-<wbr />to-New-York-Times-Articles-<wbr />Prior-to-2013-462334.shtml</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://itsecuritynews.info/tag/wang-jing/” target=”_blank”>http://itsecuritynews.info/<wbr />tag/wang-jing/</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://telezkope.com/Technology/Programming/3321242/cross-site-scripting-xss-vulnerability-in-new-york-times-articles-before-2013″ target=”_blank”>http://telezkope.com/<wbr />Technology/Programming/<wbr />3321242/cross-site-scripting-<wbr />xss-vulnerability-in-new-york-<wbr />times-articles-before-2013</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://www.tetraph.com/wangjing”>http://www.tetraph.com/wangjing</a>

</span></div>

<div><span style=”font-size: medium;”><a href=”http://news.silobreaker.com/google-doubleclicknetadvertising-system-url-redirection-vulnerabilities-can-be-used-by-spammers-5_2268368584637939712″ target=”_blank”>http://news.silobreaker.com/<wbr />google-<wbr />doubleclicknetadvertising-<wbr />system-url-redirection-<wbr />vulnerabilities-can-be-used-<wbr />by-spammers-5_<wbr />2268368584637939712</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://worldnew.org/xss-flaw-may-exist-in-the-old-new-york-times-article-pages.html” target=”_blank”>http://worldnew.org/xss-flaw-<wbr />may-exist-in-the-old-new-york-<wbr />times-article-pages.html</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://tetraph.wordpress.com/2014/11/01/new-york-times-nytimes-com-page-design-xss-vulnerability-almost-all-article-pages-before-2013-are-affected/” target=”_blank”>http://tetraph.wordpress.com/<wbr />2014/11/01/new-york-times-<wbr />nytimes-com-page-design-xss-<wbr />vulnerability-almost-all-<wbr />article-pages-before-2013-are-<wbr />affected/</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://tetraph.tumblr.com/post/101472580032/new-york-times-nytimes-com-page-design-xss” target=”_blank”>http://tetraph.tumblr.com/<wbr />post/101472580032/new-york-<wbr />times-nytimes-com-page-design-<wbr />xss</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://www.inzeed.com/kaleidoscope/xss-vulnerability/new-york-times-nytimes-com-page-design-xss-vulnerability-almost-all-article-pages-are-affected/” target=”_blank”>http://www.inzeed.com/<wbr />kaleidoscope/xss-<wbr />vulnerability/new-york-times-<wbr />nytimes-com-page-design-xss-<wbr />vulnerability-almost-all-<wbr />article-pages-are-affected/</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://diebiyi.com/articles/%E5%AE%89%E5%85%A8/xss-vulnerability/new-york-times-nytimes-com-page-design-xss-vulnerability-almost-all-article-pages-are-affected/” target=”_blank”>http://diebiyi.com/articles/%<wbr />E5%AE%89%E5%85%A8/xss-<wbr />vulnerability/new-york-times-<wbr />nytimes-com-page-design-xss-<wbr />vulnerability-almost-all-<wbr />article-pages-are-affected/</a></span></div>

<div><span style=”font-size: medium;”><a href=”http://securityrelated.blogspot.sg/2014/10/new-york-times-nytimescom-page-design.html?view=mosaic” target=”_blank”>http://securityrelated.<wbr />blogspot.com/2014/10/new-york-<wbr />times-nytimescom-page-design.<wbr />html?view=mosaic</a></span></div>

<div></div>

<div></div>

<div></div>

<div></div>

<div></div>